どうもガシMAXです。

少し前にVMware社から通知があり、現在所有しているVCPについて、

有効期限が設けられましたと連絡がありました。

3月中旬で現在所有のVCPの有効期限が切れると。。。

有効期限を延ばしたければ、最新のVCP-DCV、VCP-DT、VCP-Cloud

いずれかに合格しろと。。。

全国津々浦々のVCP所有者は焦ったんじゃないでしょうか?

前回受験した時にかなりHP、MPともに削られたんで、2度とやりたくないと

思ってたんですが、泣く泣く試験受けましたよ。

元々DCVを所有していたんで、今回はDTを受験しました。

なんとか合格したんで、これでDCVとDT両方所有していることになります。

これでまた有効期限が2年延びました。

本当は、どうせ勉強するなら有効期限もない、さらに上位のVCAPを

受けようと思ったんですが、英語のみの受験となるため、あっさり却下です。

2年後どうしようかな。。。

そんな誰かにケアルガorベホマをかけてもらいたい状態のガシMAXですが、

今回はvSphere環境のセキュリティ(vShield Endpoint)について話したいと

思います。

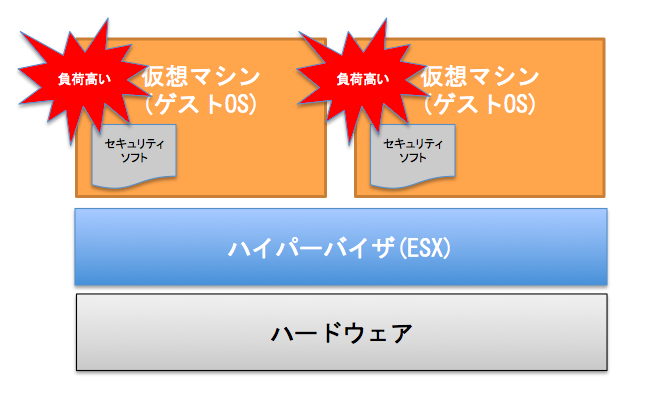

みなさんvSphere環境の仮想データセンター上に配置される仮想マシンには

どのようなウイルス対策を施しているでしょうか?

仮想マシンそれぞれにウイルス対策ソフトをインストールするという従来の

やり方もあるでしょう。

しかし、この手法ではそれぞれの仮想マシンで独自にウイルス対策ソフト

が動作するため、複数の仮想マシンで同じ時間帯にウイルススキャンが

動作すると、I/Oに対する不可が高まり、これが原因で仮想データセンター

全体のパフォーマンスが低下するということもあり得ます。

イメージとしてはこんな感じですね。

従来のやり方だとそれぞれの仮想マシンにセキュリティソフトをインストール

しないといけないし、負荷も考慮しないといけない。。。面倒くさいという

流れになります。

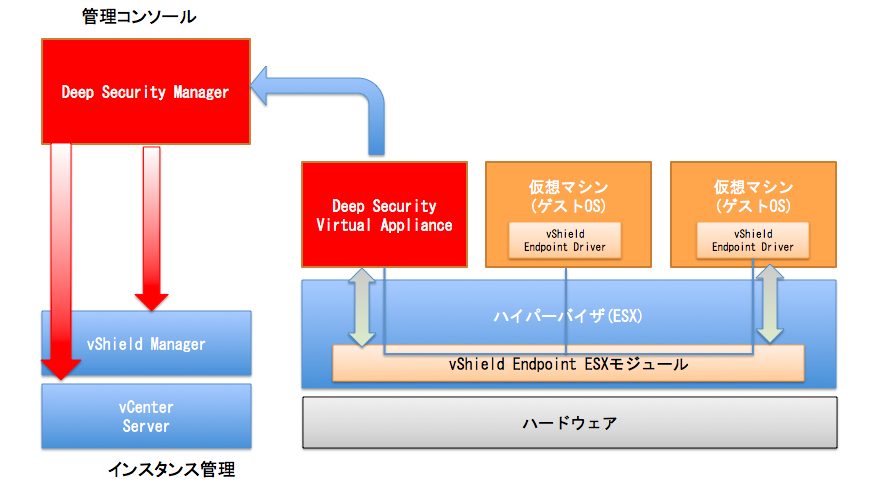

そこで、エージェントレスという考え方が出てきます。

これを実現する機能であるvShield Endpointでは、ウイルス対策の

エンジン部分をvShield Endpointの仮想アプライアンスに統合しました。

これで、それぞれの仮想マシンでウイルス対策ソフトをインストールする

必要がなくなり、vShield Endpointの仮想アプライアンスに全てを委譲

できるようになりました。

ただし、vShield Endpointは仮想データセンター全体のウイルス対策

フレームワークとなるので、実際にウイルス対策機能を利用するには

別途サードパーティがリリースしているウイルス対策ソフトが必要です。

それでは、vShield EndpointとvShield Endpointに対応しているサード

パーティ製のウイルス対策ソフトがどのような構成要素でウイルス対策を

実現しているのか見て行きましょう。

今回はサードパーティ製のソフトとして、トレンドマイクロのDeep Security

を例にします。

【vShield Endpointの構成要素】

・vShield Endpoint ESXモジュール(ソフトウェア)

Deep Security Virtual Appliance (DSVA)のエージェントレスのウィルス対策機能で

保護対象となる仮想マシンが動くESXi上で稼働するモジュールです。

DSVAと保護対象の仮想マシン間のファイルデータの転送時の橋渡し役となります。

インストールは、vShield Managerからインストールされます。

※ESXi1台毎にインストールが必要

・vShield Endpoint Driver (ソフトウェア)

DSVAのエージェントレスのウィルス対策機能で保護対象となる仮想マシン上に

インストールするドライバーです。

ESXi5.0 Patch1よりVMware Toolsと統合化されているので、VMware Toolsが

仮想マシンにインストールされていればOKです。

・vShield Manager (仮想アプライアンス)

DSVAのエージェントレスのウィルス対策機能と連携するvShield Endpointの

コンポーネント全てを管理する為の管理インターフェースになります。

操作は全てWebUIを使って操作します。

※vCenterに紐づく形で導入する必要があるため。vCenterと1対で構成します。

【Deep Securityの構成要素】

・Deep Security Manager (DSM)

DSMは、Webベースのセキュリティ統合管理サーバです。

DSMは、データベースを使用しており、セキュリティ管理者が実行する包括的な

セキュリティポリシーの作成や管理、記録(ログ)を集中的に管理します。

また、状況を把握するためのダッシュボードやレポートの作成、サーバに対する

タスクを作成するなど、Deep Securityにおけるすべての管理処理を実行します。

・Deep Security Virtual Appliance (DSVA)

DSVAは仮想化環境で実行されるセキュリティコンポーネントです。

Agentが直接サーバOS上にインストールされるのに対して、DSVAはESX上で

実行される仮想マシンとして動作し、ゲストOS上にソフトウェアをインストール

すること無く、Deep Securityのセキュリティ機能を提供することができます。

ゲストOS上に直接インストールする必要が無いため、ソフトウェアがインストール

できない環境やDSAが対応していないOSなどにもセキュリティ保護を提供できます。

また、仮想化されているゲストOSを一括して保護できるメリットもあります。

【どのように動作するのか】

DSVA 及びvShield Endpoint によるエージェントレス型セキュリティ対策の基本構成

は以下のようになります。

1. 仮想マシン上でユーザにファイルアクセスを実行=ディスクI/OへのアクセスをvShield Endpoint Driverが検出

2. ESXiにインストールされたvShield Endpoint ESXモジュールを経由してDSVAにフックされる

3. フックされたファイルに対してDSVAがウィルス検索を実行

4. ウィルス検索の結果、ウィルスと判定した場合、該当ファイルをDSVA上に隔離。

5. 仮想マシンでは、DSVAの検索結果に応じて、ウィルス判定されていた場合は、仮想マシン上から該当ファイルが削除

【最後に】

このようなイメージでエージェントレス型のセキュリティ対策を実現しています。

いかがでしたでしょうか?

仮想マシンそれぞれにセキュリティソフトをインストールするのもよいですが、

管理する仮想マシンの台数が多い場合はこのような手法を取る方が効率的ですね。

それではまた。